Fehlermeldungen

Remotedesktopverbindung

Ihr Computer kann keine Verbindung mit dem Remotedesktop-Gatewayserver herstellen.

Wenden Sie sich an den Netzwerkadministrator, um Hilfe zu erhalten.

bzw. auf Englisch

Remote Desktop Connection

Your computer can’t connect to the Remote Desktop Gateway server. Contact your network administrator for assistance.

Event-Log mit der ID „4625“ meldet „Status: 0xC000035B„

Lösung 1 – Gruppenrichtlinie für Clients ändern

Die Einstellungen kann man entweder per „lokale Gruppenrichtlinien“ auf einzelnen Clients oder Domänen- bzw. OU-weit per GPOs setzen. Siehe Quelle[1]

Unter Umständen könnte ein Neustart bzw. ein „gpupdate /force“ nötig sein, damit die Änderungen wirksam werden.

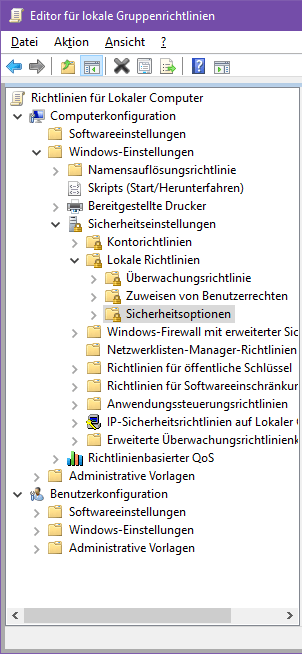

Nachfolgend wird der Weg über die lokalen Gruppenrichtlinien beschrieben.

„Editor für lokale Gruppenrichtlinien“ öffnen. Z.B. mittels folgender Aktionen.

[Win]+[r]gpedit.msc[Enter]

Pfad / Element öffnen:

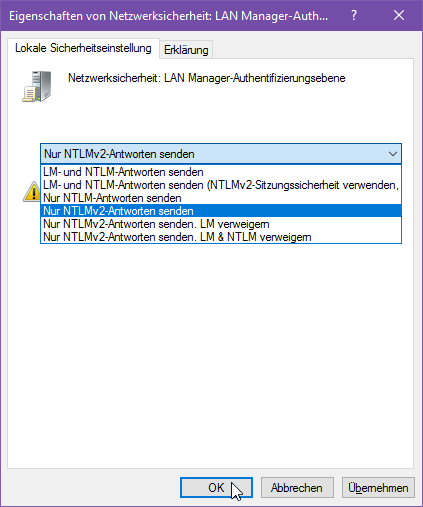

DE-OS:

Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Lokale Richtlinien > Sicherheitsoptionen > Netzwerksicherheit: LAN Manager-Authentifizierungsebene

Nur NTLMv2-Antworten senden

Mit OK bestätigen.

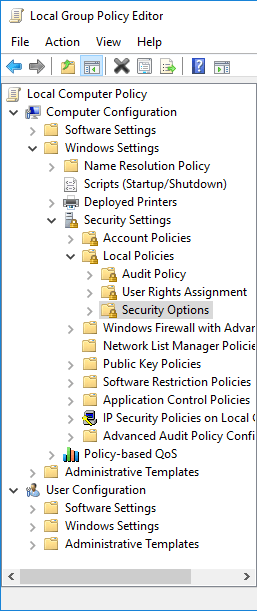

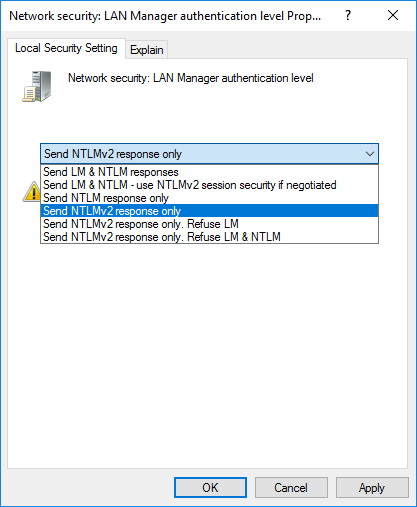

EN-OS:

Computer Configuration > Windows Settings > Security Settings > Local Policies > Security Options > Network security: LAN Manager authentication level

Send NTLMv2 response only

Mit OK bestätigen.

Unter Umständen könnte ein Neustart bzw. ein „gpupdate /force“ nötig sein, damit die Änderungen wirksam werden.

Erklärung der Option:

Netzwerksicherheit: LAN Manager-Authentifizierungsebene

Diese Sicherheitseinstellung bestimmt, welches Abfrage/Rückmeldung-Authentifizierungsprotokoll für Netzwerkanmeldungen verwendet wird. Diese Auswahl beeinflusst wie folgt die von Clients verwendete Authentifizierungsprotokollstufe, die ausgehandelte Sitzungssicherheitsstufe und die von Servern akzeptierte Authentifizierungsstufe:

LM- und NTLM-Antworten senden: Von Clients wird LM- und NTLM-Authentifizierung, jedoch nie NTLMv2-Sitzungssicherheit verwendet; Von Domänencontrollern werden LM-, NTLM- und NTLMv2-Authentifizierung akzeptiert.

LM- und NTLM-Antworten senden (NTLMv2-Sitzungssicherheit verwenden, wenn ausgehandelt): Von Clients werden LM- und NTLM-Authentifizierung sowie NTLMv2-Sitzungssicherheit verwendet, wenn diese vom Server unterstützt wird; von Domänencontrollern werden LM-, NTLM- und NTLMv2-Authentifizierung akzeptiert.

Nur NTLM-Antworten senden: Von Clients wird nur NTLM-Authentifizierung verwendet. NTLMv2-Sitzungssicherheit wird verwendet, wenn diese vom Server unterstützt wird; von Domänencontrollern werden LM-, NTLM- und NTLMv2-Authentifizierung akzeptiert.

Nur NTLMv2-Antworten senden: Von Clients wird nur NTLMv2-Authentifizierung verwendet. NTLMv2-Sitzungssicherheit wird verwendet, wenn diese vom Server unterstützt wird; von Domänencontrollern werden LM-, NTLM- und NTLMv2-Authentifizierung akzeptiert.

Nur NTLMv2-Antworten senden. LM verweigern: Von Clients wird nur NTLMv2-Authentifizierung verwendet. NTLMv2-Sitzungssicherheit wird verwendet, wenn diese vom Server unterstützt wird; von Domänencontrollern wird LM verweigert (akzeptiert werden nur NTLM- und NTLMv2-Authentifizierung).

Nur NTLMv2-Antworten senden. LM und NTLM verweigern: Von Clients wird nur NTLMv2-Authentifizierung verwendet, NTLMv2-Sitzungssicherheit wird verwendet, wenn diese vom Server unterstützt wird. Von Domänencontrollern werden LM und NTLM verweigert (nur NTLMv2-Authentifizierung wird akzeptiert).

Wichtig

Diese Einstellung beeinflusst u. U. die Fähigkeit von Computern unter Windows 2000 Server, Windows 2000 Professional, Windows XP und der Windows Server 2003-Produktfamilie, über das Netzwerk mit Computern unter Windows NT 4.0 und früher zu kommunizieren. Als diese Beschreibung verfasst wurde, wurde NTLMv2 von Computern unter Windows NT 4.0 SP4 und früher z. B. nicht unterstützt. NTLM wurde von Computern mit Windows 95 und Windows 98 nicht unterstützt.

Standard:

Windows 2000 und Windows XP: Senden von LM- & NTLM-Antworten

Windows Server 2003: Senden von NTLM-Antwort (ausschließlich)

Windows Vista, Windows Server 2008, Windows 7 und Windows Server 2008 R2: Senden von NTLMv2-Antwort (ausschließlich)

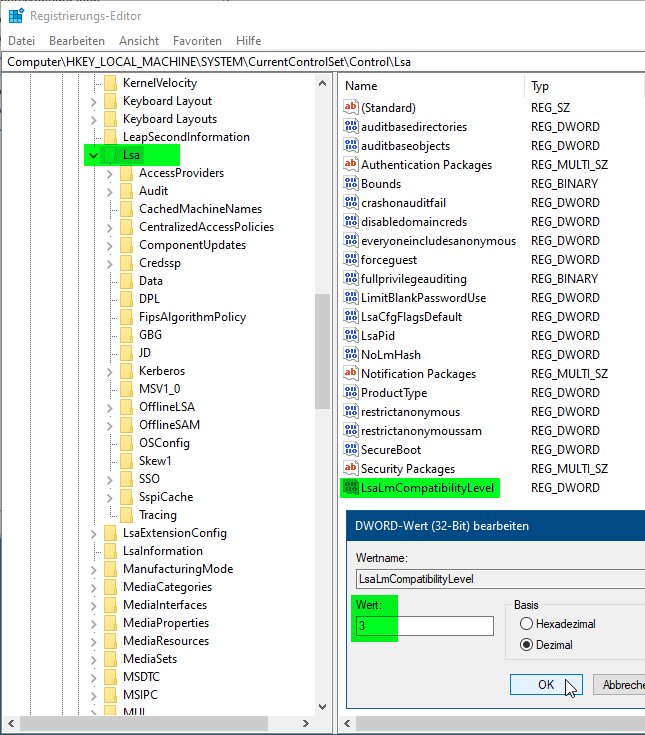

Lösung 2 – Registryeintrag auf den Clients erzeugen/ändern

Falls das Ändern der Gruppenrichtlinien nicht gewünscht/möglich ist, dann kann man lt. Microsoft [2,3,4]

auch den dazugehörigen Registry-Key setzen.

Registry Editor öffnen (z.B. mit folgender Tastenkombination)

[Win]+[r]regedit[Enter]

Den Pfad (auf der linken Seite) öffnen:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Auf der rechten Seite den Eintrag „LsaLmCompatibilityLevel“ suchen und Dezimal-Wert auf 3 setzen.

Falls der Eintrag „LsaLmCompatibilityLevel“ nicht vorhanden ist, dann bitte einen neuen Eintrag wie folgt erzeugen.

- Pfad:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa - Typ:

DWORD - Name:

LsaLmCompatibilityLevel - Wert (mind.):

3(Dezimal)

Hinweis 1:

Im Microsoft-Artikel KB2903333 [Quellen: 2,3]

ist die Rede von „LmCompatibility„. Dies ist nicht korrekt.

Richtig ist „LsaLmCompatibilityLevel“ [Quellen: 1,4]

Hinweis 2:

Die in Lösung 1 beschriebenen Schritte erzeugen/setzen wohl den hier beschriebenen Registry-Wert auf 3.

Siehe Quellen [1]

Die Bedeutung der Zahlen s. Quellen [4]

Unter Umständen könnte ein Neustart nötig sein, damit die Änderungen wirksam werden.

Zumindest lt. Microsoft [4].

Lösung 3 – Registryeintrag auf dem Server erzeugen/ändern (nur vollständigkeitshalber)

Lt. Microsoft ist es möglich, die fehlende Kanalbindung Serverseitig zu ignorieren (dies ist hier nur vollständigkeitshalber beschrieben, da wir diese serverseitige Lösung nicht umsetzen können).

Dazu ist auf dem Server folgender Reg-Key zu erzeugen (dieser ist standardmäßig nicht vorhanden).

- Pfad:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\TerminalServerGateway\Config\Core - Typ:

DWORD - Name:

EnforceChannelBinding - Wert (mind.):

0(Dezimal)

gefunden bei http://digitalicks.de/ihr-computer-kann-keine-verbindung-mit-dem-remotedesktop-gatewayserver-herstellen-status-0xc000035b/